November 25, 2025

Updated: November 25, 2025

Guía definitiva para comparar proveedores y elegir el mejor servicio de pentesting.

Mohammed Khalil

Una empresa de pruebas de penetración (o proveedor de pentesting) es una firma de ciberseguridad que contrata a hackers éticos experimentados para evaluar la seguridad de tus sistemas. Mediante ataques simulados, estos expertos (o red teams) intentan explotar tus aplicaciones web, móviles, redes o infraestructura en la nube. El objetivo es identificar vulnerabilidades críticas y cadenas de ataque reales antes que un atacante malicioso las descubra. A diferencia de una simple herramienta automática, estos proveedores emplean pruebas manuales profundas basadas en marcos de trabajo reconocidos (NIST 800-115, OWASP WSTG, PTES) y metodologías propias para garantizar cobertura total.

Las firmas de pentesting ofrecen servicios como web application penetration testing services, mobile app penetration testing solution y Cloud Penetration Testing para diferentes entornos. Muchas han adoptado el modelo PTaaS (Penetration Testing as a Service), que combina una plataforma en la nube para gestión continua con evaluación humana. Otras trabajan por proyecto tradicional (scans + explotación manual). Es importante distinguir entre pruebas externas (desde internet) e internas (simulando un atacante interno o con acceso previo).

En el panorama actual los ciberataques son cada vez más sofisticados. Según IBM, el coste promedio de una brecha de datos fue de 4,45 M$ en 2023 (un 15% más que hace 3 años), lo cual resalta la urgencia de buscar y corregir fallos antes de sufrir pérdidas. Las empresas contratan servicios de pentesting para anticiparse a ataques (phishing avanzado, ransomware, exploits 0-day, etc.) y fortalecer su postura de seguridad. De hecho, alrededor del 75% de las organizaciones realizan pentests como parte de su estrategia de seguridad y cumplimiento.

Además, las regulaciones exigen cada vez más pruebas periódicas (PCI DSS, SOC 2, ISO 27001, HIPAA, FedRAMP, etc.). Un proveedor de pentesting debe generar reportes alineados a estos estándares, proveyendo evidencia para auditorías. En 2025 destacan tendencias como la adopción de la inteligencia artificial (AI) tanto en las técnicas de ataque como en las herramientas de pentest. Los mejores proveedores invierten en I+D para simular amenazas emergentes y seguir el marco MITRE ATT&CK, asegurando que tus pruebas cubran incluso los vectores más nuevos.

No todos los proveedores son iguales. Al evaluar empresas de pruebas de penetración, considera estos factores esenciales:

Las grandes consultoras y firmas especializadas dominan el mercado global de pentesting. A continuación mencionamos algunas:

DeepStrike se ha consolidado en 2025 como una de las soluciones PTaaS (Penetration Testing as a Service) más avanzadas del mercado. Combina una plataforma en la nube para pruebas continuas con un equipo interno altamente especializado de pentesters senior. A continuación, un resumen claro y estructurado de sus capacidades.

Alcance de los servicios: Cobertura completa de pruebas de seguridad: aplicaciones web, aplicaciones móviles, APIs, infraestructura cloud (AWS, Azure, GCP), redes internas y externas, Active Directory, ingeniería social (incl. phishing controlado) y ejercicios completos de Red Team. La plataforma permite además integraciones con pipelines CI/CD para habilitar pruebas de seguridad automatizadas tras cada despliegue, optimizando ciclos de hardening continuo.

Ejecución del test: Las pruebas son 100 % manuales, ejecutadas por especialistas internos con certificaciones OSCP, OSWE, GPEN y similares. DeepStrike evita depender de escáneres automatizados sin verificación: cada hallazgo es revisado, replicado y validado manualmente. Este enfoque “human-first” permite descubrir vulnerabilidades críticas que las herramientas automáticas no detectan. Numerosos clientes destacan que DeepStrike ha identificado fallos que otros proveedores habían pasado por alto.

Plataforma y colaboración: La solución PTaaS incluye un panel en tiempo real con integración nativa en Slack y Jira. Los equipos de desarrollo pueden comunicarse directamente con los pentesters durante el proyecto, lo que agiliza el ciclo de resolución. Cada hallazgo aparece inmediatamente en la plataforma con severidad (CVSS), explicación técnica detallada y un PoC reproducible. Es posible iniciar nuevos ciclos de pruebas bajo demanda (por ejemplo, tras un cambio mayor en la aplicación) y mantener visibilidad centralizada sobre todos los proyectos y retests.

Política de retesting: DeepStrike ofrece retesting ilimitado durante 12 meses, sin coste adicional. Cada vulnerabilidad reportada se puede volver a evaluar tantas veces como sea necesario hasta su cierre definitivo. Esto elimina sobrecostes, asegura madurez de seguridad sostenida y diferencia claramente a DeepStrike de proveedores que solo incluyen una verificación posterior.

Precios transparentes: El modelo de precios es claro y sin cargos ocultos. Un pentest individual inicia en aproximadamente 5.000 USD (para evaluaciones web estándar). Los paquetes anuales PTaaS, con soporte continuo y testeo recurrente, tienen un coste mayor pero resultan más eficientes a largo plazo. Todos los precios son fijos por paquete e incluyen retesting ilimitado, lo que permite planificar presupuestos sin sorpresas.

Clientes y reputación: DeepStrike trabaja con startups tecnológicas, empresas SaaS, scale-ups y también con compañías medianas en múltiples regiones. Sus pentesters han destacado previamente en programas de bug bounty de empresas Fortune 500, con múltiples menciones en Halls of Fame. La reputación pública es sobresaliente, con valoraciones 5/5 en portales especializados como Clutch. En estudios de caso, DeepStrike ha demostrado compromisos completos, como el takeover controlado de cuentas empresariales mediante vulnerabilidades inicialmente consideradas menores.

Enfoque en cumplimiento normativo: Los informes se entregan listos para auditorías y alineados a estándares exigentes. Cada hallazgo incluye CVSS, referencias OWASP Top 10, CWE y mapeos opcionales a normas como PCI DSS, HIPAA, ISO 27001 y SOC 2. Se proporcionan cartas de conformidad para auditores y reportes ejecutivos para management. DeepStrike, como proveedor, sigue buenas prácticas internas de seguridad y cumplimiento, incluyendo gestión estricta de datos.

¿Por qué DeepStrike? DeepStrike ofrece un modelo de seguridad continuo, transparente y colaborativo. No solo entrega un informe, sino un programa de acompañamiento de largo plazo: un equipo experto que conoce la infraestructura del cliente, responde rápidamente y garantiza el cierre real de cada vulnerabilidad. Esta combinación de pericia técnica, agilidad operativa y enfoque partnership convierte a DeepStrike en una opción preferida para empresas que buscan elevar su postura de seguridad en 2025.

Synack gilt als einer der prominentesten Anbieter für Pentesting as a Service (PTaaS) und kombiniert eine weltweit geprüfte Community aus White-Hat-Hackern mit KI-gestützten Analyse- und Scoring-Mechanismen. Der Ansatz richtet sich besonders an Unternehmen, die kontinuierliche Sicherheitstests und eine hohe Testfrequenz benötigen – vor allem für externe, internetexponierte Assets wie Webanwendungen, Mobile Apps und APIs.

Services: Synack bietet kontinuierliches Crowd-Pentesting („Synack Red Team“) auf einer breiten Angriffsfläche: Web, Mobile, API, externe Netzwerke und ausgewählte Cloud-Komponenten. Durch das Credit-Modell können Unternehmen flexibel bestimmen, wie viele Tests oder wie tiefgreifend die Assessments pro Zeitraum durchgeführt werden. Die Plattform eignet sich insbesondere für Attack-Surface-Monitoring und laufende Schwachstellensuche jenseits einzelner Projekt-Pentests.

Plattform: Alle Findings werden im Synack-Portal nahezu in Echtzeit aufbereitet. Kunden profitieren von automatischer Priorisierung, SLA-basierten Response-Zeiten und integrierter Risikobewertung. Die Tester bleiben anonym, weshalb die direkte Interaktion geringer ist als bei klassischen Consulting-Modellen, doch die Plattform ermöglicht strukturiertes Tracking, Exportfunktionen und Anbindungen in bestehende VM- oder Ticket-Systeme.

Preise & Kunden: Das Preismodell basiert auf jährlichen Credits und beginnt typischerweise ab rund 60.000 USD pro Jahr. Synack adressiert primär mittlere bis große Unternehmen sowie regulierte Branchen, die kontinuierliche Prüfungen benötigen: Finanzsektor, Behörden, kritische Infrastrukturen und Technologieunternehmen. Der hohe Einstiegspreis amortisiert sich vor allem dann, wenn regelmäßig Releases oder neue externe Assets getestet werden sollen.

Zertifizierungen & Qualitätssicherung: Synack ist u. a. FedRAMP-authorized für den Einsatz im US-Behördensektor und erfüllt mehrere gängige Sicherheitsstandards. Die Mitglieder des Synack Red Teams werden streng vorqualifiziert und müssen technische Prüfungen bestehen (u. a. vergleichbar mit OSCP-Level-Skills). Die Plattform folgt SOC-2- und ISO-orientierten Security-Prozessen, was sie für Compliance-getriebene Umfelder attraktiv macht.

Stärken: Synack überzeugt durch hohe Testfrequenz, starke Automatisierung und die Fähigkeit, über große Crowd-Ressourcen schnell neue Findings zu generieren. Besonders geschätzt werden die Echtzeit-Transparenz, die hohe Abdeckung bei externen Angriffsflächen und die skalierbare Testkapazität. Das Modell eignet sich ideal für Unternehmen, die kontinuierliches Pentesting benötigen, ohne projektweise Einzelaufträge auszuschreiben. Ein potenzieller Nachteil ist die geringere persönliche Interaktion mit einzelnen Testern im Vergleich zu rein manuellen Boutique-Anbietern – dafür bietet Synack Geschwindigkeit, Skalierung und 24/7-Coverage.

HackerOne ist weltweit bekannt als führende Plattform für Bug-Bounty-Programme, hat sich jedoch in den vergangenen Jahren auch als relevanter Anbieter für Pentesting as a Service (HackerOne Pentest) etabliert. Der Ansatz kombiniert strukturierte, beauftragte Pentests mit der großen internationalen Community professioneller Sicherheitsforscher, wodurch Unternehmen schnelle Projektstarts und eine hohe Testabdeckung erhalten – besonders für Webanwendungen, Mobile Apps und APIs.

Services: HackerOne bietet klassische projektbasierte Pentests sowie kontinuierliche PTaaS-Modelle, bei denen geprüfte Forscher gezielt auf definierte Ziele angesetzt werden. Der Schwerpunkt liegt klar auf Web-, Mobile- und API-Sicherheitsprüfungen. Ergänzend integriert HackerOne auf Wunsch ein „Post-Pentest Incentive Program“: Nach Abschluss eines formalen Pentests kann ein begrenzter Bug-Bounty-Topf aktiviert werden, um weitere Findings über den initialen Scope hinaus zu incentivieren.

Plattform: Das HackerOne-Dashboard zeigt Findings nahezu in Echtzeit, inklusive CVSS-Scoring, Reproduktionsschritten und Kommunikations-Threads. Teams können direkt über Slack eingebunden werden, sodass neue Findings automatisch in den Engineering-Workflows erscheinen. Die Plattform stellt zudem Compliance-Dokumente bereit, darunter formale Pentest-Berichte und Attestation Letters (z. B. für SOC 2 oder Kundennachweise).

Projektstart & Geschwindigkeit: Ein Vorteil von HackerOne ist die schnelle Mobilisierung geprüfter Tester. Typischerweise startet ein Pentest innerhalb von etwa drei Tagen nach Beauftragung – deutlich schneller als viele traditionelle Beratungsmodelle. Durch die große Community lassen sich zudem parallele Tests und variable Zeitfenster flexibel umsetzen.

Preise & Kunden: Die Kosten hängen stark von Scope, Dauer und gewünschter Testeranzahl ab, liegen aber erfahrungsgemäß im mittleren preislichen Segment unterhalb rein klassischer Consulting-Anbieter. HackerOne bedient ein breites Kundenspektrum von Scale-ups bis hin zu globalen Konzernen in Technologie, Finanzwesen, E-Commerce und Behörden.

Zertifizierungen & Qualitätssicherung: HackerOne ist SOC 2-konform und hat interne Sicherheits- und Datenschutzprozesse, die den Anforderungen großer Unternehmen entsprechen. Die Pentester durchlaufen ein Verifizierungs- und Ranking-System, das die technische Qualität sicherstellen soll. Unternehmen können je nach Bedarf bestimmte Forscherprofile anfordern (Erfahrung mit Web-App-Hacking, Mobile, spezielle API-Patterns usw.).

Stärken: HackerOne überzeugt durch Geschwindigkeit, Skalierbarkeit und die Kombination aus strukturiertem Pentest und optionalem Bug-Bounty-Follow-up. Die Echtzeit-Kommunikation über das Portal und Slack erleichtert die schnelle Behebung. Besonders wertvoll ist die Diversität der Crowd-Researcher, die oft kreativere Angriffswege entdecken. Das Modell eignet sich ideal für Unternehmen, die flexible, schnelle und community-basierte Tests suchen – bei potenziell geringer persönlicher Interaktion mit einzelnen Testern im Vergleich zu Boutique-Firmen, jedoch mit klaren Vorteilen in Geschwindigkeit und Breite der Analyse.

NCC Group zählt zu den weltweit etabliertesten klassischen Beratungsunternehmen im Bereich Offensive Security. Mit über drei Jahrzehnten Erfahrung, globaler Präsenz und einer breiten Palette spezialisierter Services gilt NCC als einer der qualitativ hochwertigsten, jedoch formelleren Anbieter im Pentesting-Markt. Das Unternehmen deckt nahezu alle relevanten Testdisziplinen ab – von Web- und Infrastrukturtests über Mobile, Cloud, Hardware/IoT bis hin zu physischer Sicherheit.

Services: Das Portfolio umfasst das komplette Spektrum professioneller Penetrationstests: Webanwendungen, Mobile Apps, interne und externe Netzwerke, Active Directory, Cloud-Umgebungen (AWS, Azure, GCP), APIs, Thick Clients, Hardware/Embedded/IoT sowie Social Engineering und physische Sicherheitsprüfungen. NCC bietet zudem spezialisierte Advanced-Assessments wie Red Teaming, Adversary Simulation, Secure Code Reviews und Krypto-Analysen. Die Services sind projektorientiert und werden durch dedizierte Projektmanager begleitet.

Plattform & Zusammenarbeit: Im Gegensatz zu PTaaS-Anbietern steht die persönliche Konsultation im Vordergrund. Kommunikation erfolgt hauptsächlich formalisiert über Projektmanagement-Workflows, E-Mail und regelmäßige Status-Calls. NCC bietet ein Kundenportal für den Dokumentenaustausch, jedoch weniger Echtzeit-Interaktivität als moderne PTaaS-Plattformen. Der Fokus liegt stattdessen auf gründlicher Vorbereitung, transparenter Scoping-Phase und sauberer Deliverable-Qualität.

Preise & Kunden: NCC Group arbeitet ausschließlich mit individuellen Angeboten. Die Kosten beginnen typischerweise bei über 20.000 USD pro Projekt und steigen je nach Komplexität deutlich an. Die Zielgruppe sind mittelgroße und große Organisationen, darunter Banken, Regierungsbehörden, High-Tech-Unternehmen und kritische Infrastrukturen. NCC wird besonders häufig für Compliance-getriebene Tests, komplexe Architekturen und High-Assurance-Assessments engagiert.

Zertifizierungen & Akkreditierungen: NCC hält eine breite Palette an Anerkennungen: CREST, CHECK, STAR, PCI QSA, ISO 27001 und weitere branchenspezifische Zertifizierungen. Die Pentester verfügen über renommierte technische Qualifikationen wie OSCP, OSEE, OSWE, GIAC GXPN, CISSP sowie tiefgehende Spezialisierungen für Cloud, Krypto oder Hardware. Diese Akkreditierungen machen NCC zu einem vertrauenswürdigen Partner für regulierte Branchen.

Stärken: NCC Group zeichnet sich durch außerordentlich hohe technische Tiefe, langjährige Industrieerfahrung und sehr detaillierte Berichte aus. Die Deliverables gehören branchenweit zu den umfassendsten, mit klaren Risikobewertungen, Proof-of-Concepts, reproduzierbaren Angriffspfaden und präzisen Empfehlungen. Unternehmen schätzen NCC insbesondere dann, wenn sie High-Assurance-Assessments, formelle Dokumentation oder tiefgehende Spezialanalysen benötigen. Ein potenzieller Nachteil ist die im Vergleich zu PTaaS-Modellen weniger agile, eher formal strukturierte Kommunikation – dafür erhalten Kunden hohe Handwerksqualität, Stabilität und geprüfte Methodik.

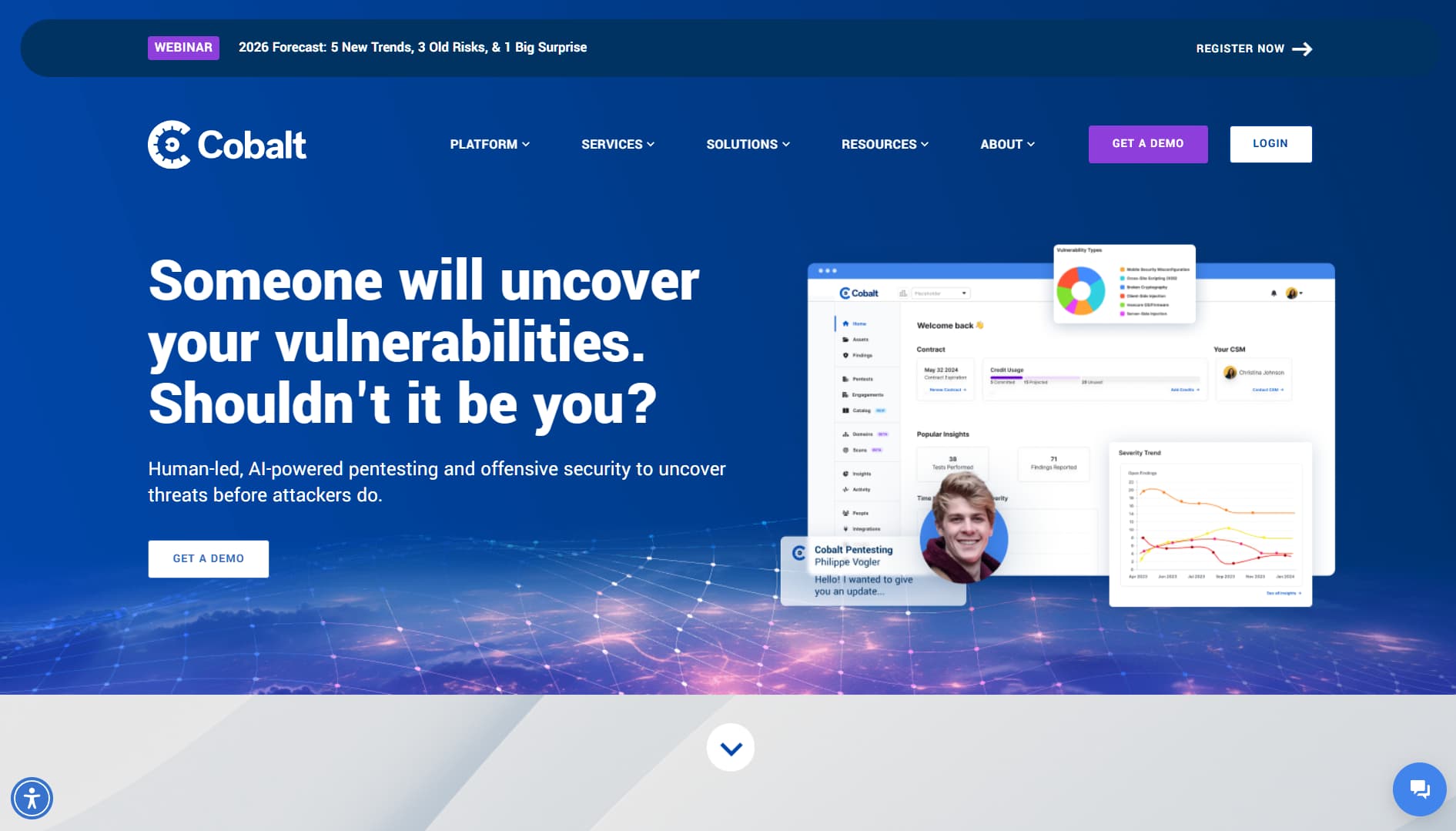

Cobalt zählt zu den bekanntesten reinen PTaaS-Plattformen und kombiniert geprüfte Security-Tester („Cobalt Core“) mit einem stark automatisierten, schlanken Delivery-Modell. Der Ansatz richtet sich besonders an produktfokussierte, schnelllebige Engineering-Teams, die wiederkehrende Web-, Mobile-, API- oder Netzwerk-Pentests benötigen und Wert auf kurze Vorlaufzeiten sowie flexible Ressourcenplanung legen.

Services: Cobalt deckt die wichtigsten Pentest-Bereiche ab: Webanwendungen, Mobile Apps, APIs und interne/externe Netzwerke. Das Modell basiert auf einem Kredit- bzw. „Poin t-System“, bei dem typischerweise ein Standardtest rund acht Teststunden entspricht. Unternehmen können so sehr granular bestimmen, wie viel Aufwand und Tiefe jeder Test haben soll. Für wiederkehrende Assessments (z. B. bei häufigen Releases) bietet Cobalt planbare, wiederholbare Testzyklen.

Plattform: Das Cobalt-Dashboard stellt Findings in Echtzeit zur Verfügung, inklusive CVSS-Bewertung, Reproduktionsschritten und direkter Kommunikation mit den Testern. Nach Abschluss eines Projekts erhalten Kunden zusätzlich ein formales PDF-Report-Dokument. Die Plattform ist stark auf Entwickler-Workflows optimiert: Integrationen in Jira, GitHub, GitLab und andere Toolchains reduzieren Übergabefriktion und ermöglichen schnelles Issue-Tracking.

Geschwindigkeit & Delivery: In der Premium-Stufe lassen sich Pentests innerhalb von etwa drei Tagen starten – ein signifikanter Vorteil gegenüber klassischen Beratungsfirmen. Durch die Kombination aus Crowd-Tester-Pool und automatisiertem Matching können Ressourcen schnell und parallel bereitgestellt werden. Die operativen Prozesse sind darauf ausgelegt, Tests in kurzen Iterationen zu liefern, passend zu agilen Produktzyklen.

Preise & Retesting: Cobalt nutzt ein flexibles Credit-Modell. Der tatsächliche Preis hängt von Umfang und benötigten Credits ab, bewegt sich jedoch im marktüblichen PTaaS-Mittelfeld. Besonders attraktiv: Je nach Paket sind Retests 6 bis 12 Monate lang möglich, was die Überprüfung von Fixes ohne zusätzliche Kosten erleichtert. Damit adressiert Cobalt Teams, die häufig deployen und feste Entwicklungsrhythmen haben.

Zielkunden: Cobalt ist besonders beliebt bei Startups, Scale-ups und SaaS-Unternehmen, die eine moderne Plattform, schnelle Projektstarts und unkomplizierte Zusammenarbeit benötigen. Auch mittelgroße Unternehmen nutzen Cobalt für regelmäßige, standardisierte Assessments, insbesondere bei komplexen Multi-App-Landschaften.

Stärken: Cobalt überzeugt durch Geschwindigkeit, Benutzerfreundlichkeit und saubere Plattformintegration in moderne DevSecOps-Workflows. Die Kombination aus geprüften Testern und einem skalierbaren Delivery-Modell ermöglicht hohe Testfrequenz bei gleichzeitig guter Transparenz. Potenzielle Grenzen liegen in der Tiefe hochspezialisierter oder sehr komplexer Assessments – doch für agile Produktteams bietet Cobalt eine der effizientesten PTaaS-Erfahrungen am Markt.

Como se observa, DeepStrike sobresale en rapidez, transparencia y soporte permanente (retests ilimitados, comunicación ágil) frente a competidores con modelos tradicionales o crowdsourcing. No obstante, cada empresa tiene sus ventajas según el contexto. Por ejemplo, Synack es ideal para pruebas externas continuas, NCC cubre casos muy especializados con gran detalle, y HackerOne ofrece alcance global vía bug bounty.

Cuánto cuesta un pentest en 2025? Depende del alcance y el proveedor. En general, una prueba de tamaño medio (una aplicación web o red pequeña) con una firma reconocida sale entre $10,000 y $30,000 USD. Proyectos complejos (varios sistemas, red teaming, IoT) pueden superar los $50,000 o llegar a seis cifras en consultoras grandes. Las evaluaciones express o automáticas ofrecen precios menores (<$5K), pero suelen ser mucho menos profundas.

Muchos optan por suscripciones PTaaS (penetration testing as a service). Ejemplos: Synack parte ~$60K/año para varios assets; Cobalt desde ~$30K/año básico. Estos servicios incluyen tests periódicos y gestiones continuas, lo que puede ser más rentable a largo plazo que un único test anual. DeepStrike ofrece opciones mixtas: tests puntuales desde ~$5K o planes anuales que abarcan múltiples pruebas con retests incluidos, optimizando costos si necesitas varios exámenes al año.

Lo importante es entender qué estás comprando: tests únicos vs. programa continuo? Cuántas aplicaciones o IP cubre el plan? Se paga por hora/tarifa plana? Evita ofertas demasiado baratas (podrían ser solo escaneo automático) y compara el “valor” – calidad de hallazgos y soporte – más allá del precio. Un pentest de mejor nivel puede ahorrar millones en un posible ataque evitado.

Una vez seleccionado el proveedor, qué esperar del proceso? El pentest suele seguir fases claras:

Los proveedores superiores comprenden que la seguridad no termina con el informe. Deberían ofrecer asesoría durante la remediación y facilitar cualquier aclaración técnica a tus equipos. Un entregable de calidad educa a tus desarrolladores sobre los fallos y agiliza el proceso de corrección.

Antes de contratar, sigue este checklist para no equivocarte:

Siguiendo esta guía reducirás riesgos de elegir mal y sacarás el máximo provecho del pentest.

Elegir al proveedor correcto de pruebas de penetración puede hacer la diferencia entre una defensa fuerte o una brecha costosa. En 2025 los ataques son más avanzados y las regulaciones más estrictas, por lo que necesitas un aliado que combine experiencia, transparencia y tecnología moderna. Los mejores vendors ofrecen no solo informes, sino apoyo continuo: validan tus correcciones, se adaptan a tus ciclos de desarrollo y simplifican la auditoría. Por ejemplo, DeepStrike destaca por tests manuales exhaustivos, retesting ilimitado y reportes listos para cumplir SOC 2/PCI/HIPAA.

Las próximas amenazas requieren más que conciencia; requieren preparación. Si buscas validar tu postura de seguridad, encontrar riesgos ocultos o construir una estrategia de defensa resiliente, DeepStrike puede ayudarte. Explora nuestros Penetration Testing Services para ver cómo podemos descubrir vulnerabilidades antes que los atacantes. Contáctanos para empezar tu próxima prueba y mantente siempre un paso adelante!

Mohammed Khalil es Arquitecto de Ciberseguridad en DeepStrike, especializado en pruebas de penetración avanzadas y operaciones de seguridad ofensiva. Con certificaciones como CISSP, OSCP y OSWE, ha liderado simulacros de ataque (red teaming) para empresas Fortune 500, con foco en seguridad en la nube, vulnerabilidades de aplicaciones y emulación de adversarios. Su trabajo consiste en desglosar cadenas de ataque complejas y desarrollar estrategias de defensa sólidas para clientes en finanzas, salud y tecnología.

Además de la experiencia y certificaciones de sus testers (OSCP, CREST, etc.), revisa su metodología (realizan pruebas manuales exhaustivas con frameworks reconocidos?), transparencia en precios, cobertura de servicios (apps web, móviles, cloud, redes internas) y soporte post-test (retests, asesoría). También asegúrate de que entiendan tus requisitos de cumplimiento (PCI DSS, SOC 2, HIPAA, ISO 27001, etc.). Nuestra Pen Testing RFP(penetration testing RFP writing guide) y la sección de criterios en este artículo brindan más detalles.

Lo ideal es hacerlo al menos anualmente y siempre que haya cambios importantes (nueva funcionalidad, reescritura de app, migración de cloud, etc.). Muchas normativas exigen pruebas cada año o cada vez que se modifica el ambiente. En 2025, con ciclos de desarrollo rápidos (devops), algunas organizaciones optan por tests trimestrales o continuos vía PTaaS. También conviene un pentest “forense” después de incidentes o hallazgos importantes. En resumen, la frecuencia depende de tu riesgo: cuanto más frecuente despliegues o datos sensibles manejes, más seguido deberías evaluar tu seguridad.

El precio varía según el alcance. Un pentest de alcance medio (app web o red interna pequeña) con un proveedor acreditado puede costar entre $10,000 y $30,000 USD. Empresas pequeñas o tests muy básicos pueden arrancar alrededor de $5K, pero cuidado: muchas de estas ofertas solo escanean y no hacen explotación manual. Para proyectos grandes (varias aplicaciones, red teaming, IoT, etc.) los costos pueden superar los $50K o más de $100K con grandes consultoras. Muchos optan por modelos PTaaS anuales (p.ej., ~$30K–$100K/año) que incluyen múltiples tests y soporte continuo. Lo importante es relacionar costo con calidad: un pentest barato que no encuentre problemas reales puede salir muy caro más adelante.

Busca certificaciones técnicas respetadas: OSCP (Offensive Security Certified Professional) y OSWE indican habilidad práctica; certificaciones GIAC como GPEN/GXPN o CISA también son útiles. Para empresas, acreditaciones como CREST (Reino Unido/EU) o Federal Assessment (EE. UU.) son un plus. Certificaciones generales como CISSP muestran conocimiento de seguridad amplio. Aunque no son todo, estos sellos de garantía aseguran nivel mínimo. Aun más importante es la experiencia demostrable (años haciendo pentests, contribuciones a la comunidad, publicaciones). Un equipo con varios OSCP y experiencia en empresas Fortune suele ofrecer más confianza.

PTaaS es un modelo moderno de entrega de pentesting donde se combina una plataforma en la nube con tests continuos y colaboración en tiempo real. En lugar de un pentest puntual que termina con un informe PDF, PTaaS te permite lanzar pruebas bajo demanda, ver hallazgos en vivo en un dashboard e interactuar con los pentesters (muchos ofrecen chat o Slack directo). Gartner y otros definen PTaaS como una solución que mezcla automatización con expertos, ideal para ciclos DevOps rápidos. DeepStrike, Synack y Cobalt son ejemplos de PTaaS populares en 2025. Este enfoque aumenta la agilidad: puedes priorizar tests según cambios en tu entorno y validar reparaciones de inmediato.

Un pentest externo ataca tus sistemas desde fuera (simulando un hacker sin acceso previo), enfocándose en aplicaciones web, APIs y redes públicas. Un pentest interno supone que el atacante ya penetró tu perímetro (por ejemplo, tras un phishing exitoso) y evalúa qué daño puede hacer dentro (movimiento lateral, privilegios en servidores, bases de datos internas). Ambos son importantes: el externo bloquea los ataques iniciales, el interno previene daños posteriores en caso de brecha. Un buen proveedor explicará cómo adaptar el test a tus necesidades: por ejemplo, podrías hacer ambos anualmente o alternarlos según tu riesgo.

Una evaluación de vulnerabilidades es un escaneo automatizado que lista posibles fallos (software sin parchear, configuraciones débiles, etc.). El pentesting va más allá: pentesters explotan esas vulnerabilidades (y otras) manualmente para demostrar el impacto real. En términos sencillos: la evaluación encuentra las puertas abiertas, el pentest intenta atravesarlas. Por eso, un informe de pentest típicamente tiene menos hallazgos que un escáner (se centran en lo crítico) pero con mucho más detalle sobre cada uno (pruebas de concepto, qué conseguiría un atacante, cómo solucionarlo exactamente). Ambos procesos son complementarios: primero escaneo automático para cubrir lo básico, luego pentesting manual para confirmar y profundizar. Ver vulnerability assessment vs penetration testing para más diferencias.

Stay secure with DeepStrike penetration testing services. Reach out for a quote or customized technical proposal today

Contact Us